【sqlmap下載】sqlmap漢化版下載(sql注入工具) v1.0.5.63 終極特別版

- 軟件類型:編程軟件

- 軟件語言:簡體中文

- 授權方式:免費軟件

- 更新時間:2024-12-13

- 閱讀次數:次

- 推薦星級:

- 運行環境:WinXP,Win7,Win10,Win11

軟件介紹

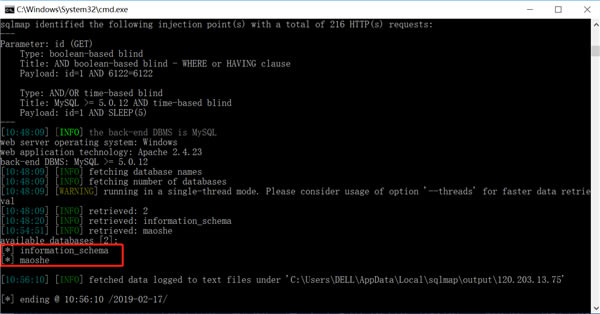

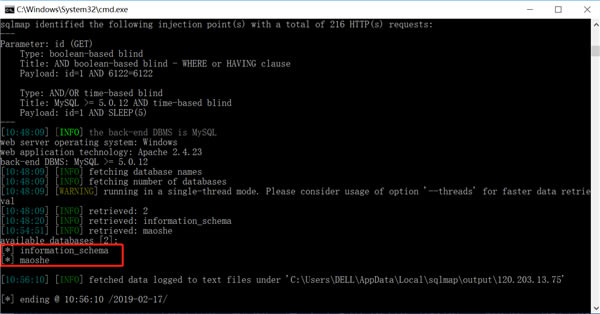

sqlmap是一款專業開源的SQL注入滲透測試工具,這款軟件可以支持多種不同類型的數據庫。我們的用戶只需要使用sqlmap漢化版來對數據庫進行掃描,從而幫助用戶尋找到數據庫的隱藏漏洞。而且這款軟件還可以對數據庫里的文件進行上傳和下載,功能非常強大。

軟件簡介

sqlmap是一個開放源碼的sql注入滲透測試工具,其主要功能是掃描、發現并利用給定的URL的SQL注入漏洞,目前支持Access、mssql、mysql、oracle、postgresql多種數據庫類型。sqlmap采用四種獨特的SQL注入技術,分別是盲推理SQL注入,UNION查詢SQL注入,堆查詢和基于時間的SQL盲注入。其廣泛的功能和選項包括數據庫指紋,枚舉,數據庫提取,訪問目標文件系統,并在獲取完全操作權限時執行任意命令。

sqlmap軟件特色

1、完全支持MySQL,Oracle,PostgreSQL,Microsoft SQL Server,Microsoft Access,IBM DB2,SQLite,Firebird,Sybase,SAP MaxDB,Informix,HSQLDB和H2數據庫管理系統。

2、完全支持六種SQL注入技術:基于布爾的盲,基于時間的盲,基于錯誤,基于UNION查詢,堆疊查詢和帶外。

3、通過提供DBMS憑據,IP地址,端口和數據庫名稱,支持直接連接到數據庫而無需通過SQL注入。

4、支持枚舉用戶,密碼哈希,權限,角色,數據庫,表和列。

5、自動識別密碼哈希格式,并支持使用基于字典的攻擊來特別它們。

6、支持根據用戶的選擇完全轉儲數據庫表,一系列條目或特定列。用戶還可以選擇僅從每列的條目中轉儲一系列字符。

7、支持搜索特定數據庫名稱,跨所有數據庫的特定表或跨所有數據庫表的特定列。例如,這有助于識別包含自定義應用程序憑據的表,其中相關列的名稱包含name和pass之類的字符串。

8、當數據庫軟件是MySQL,PostgreSQL或Microsoft SQL Server時,支持從數據庫服務器底層文件系統下載和上載任何文件。

9、當數據庫軟件是MySQL,PostgreSQL或Microsoft SQL Server時,支持在數據庫服務器底層操作系統上執行任意命令并檢索其標準輸出。

10、支持在攻擊者計算機和基礎操作系統的數據庫服務器之間建立帶外有狀態TCP連接。根據用戶的選擇,此通道可以是交互式命令提示符,Meterpreter會話或圖形用戶界面(VNC)會話。

11、通過Metasploit的Meterpreter 命令支持數據庫進程'用戶權限提升getsystem。

sqlmap安裝步驟

sqlmap是利用Python語言寫的,所以在安裝sqlmap前需要將Python這個語言環境給安裝上、參考上面的文章鏈接。

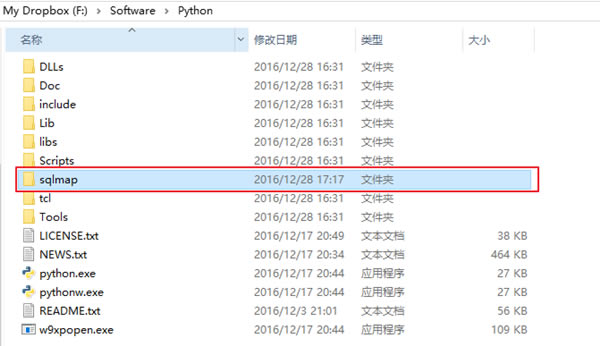

下載sqlmap之后解壓、將目錄重命令為sqlmap,然后將sqlmap復制到Python的安裝目錄下,如下圖所示:

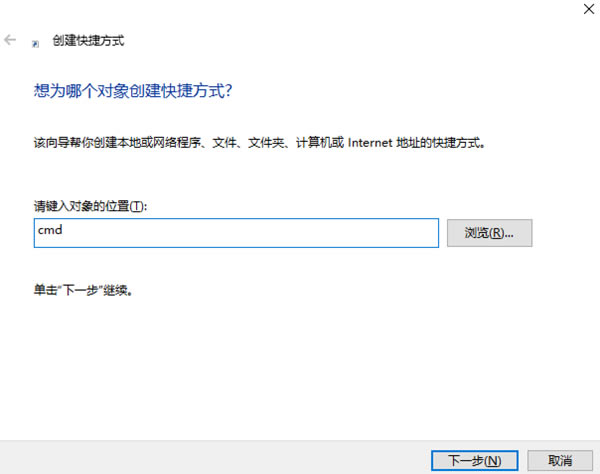

然后在桌面新建立一個cmd的快捷方式

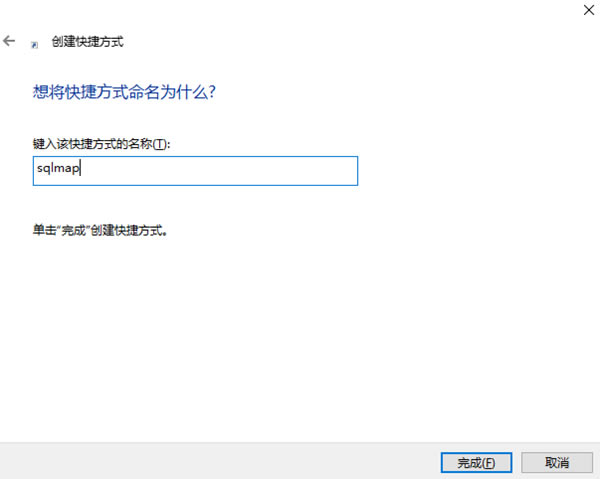

并命名為叫“sqlmap”

點擊完成

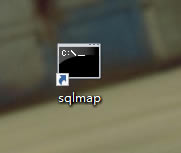

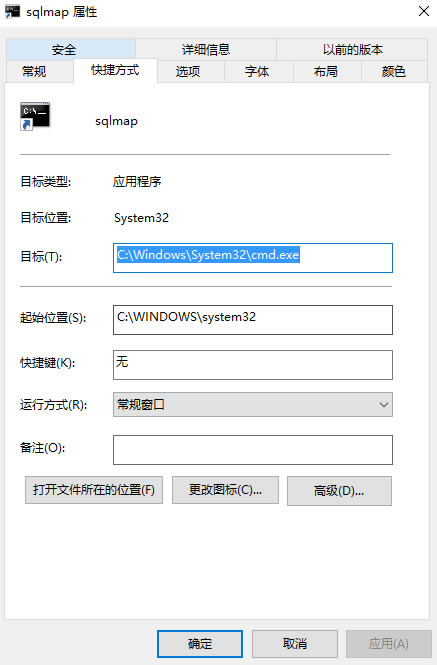

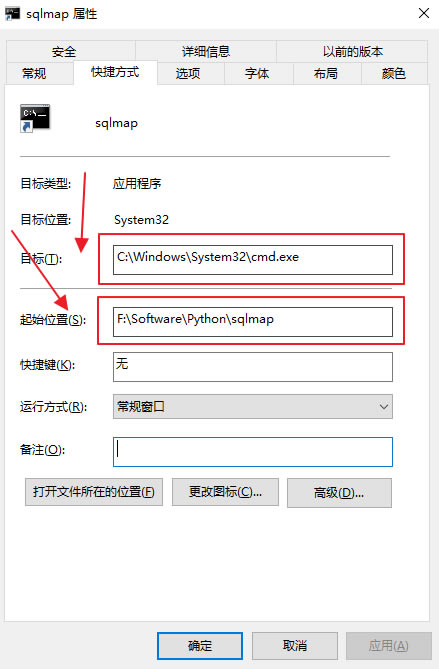

桌面上就會多出一個sqlmap的快捷方式、然后右鍵屬性

這里我們需要修改2個地方,一個是“目標”,一個是“起始位置”;

修改之后、點擊應用。

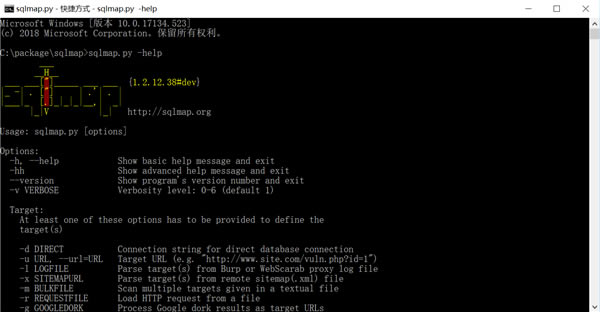

sqlmap指令大全

Options(選項):

--version 顯示程序的版本號并退出

-h, --help 顯示此幫助消息并退出

-v VERBOSE 詳細級別:0-6(默認為1)

Target(目標):

以下至少需要設置其中一個選項,設置目標URL。

-d DIRECT 直接連接到數據庫。

-u URL, --url=URL 目標URL。

-l LIST 從Burp或WebScarab代理的日志中解析目標。

-r REQUESTFILE 從一個文件中載入HTTP請求。

-g GOOGLEDORK 處理Google dork的結果作為目標URL。

-c CONFIGFILE 從INI配置文件中加載選項。

Request(請求):

這些選項可以用來指定如何連接到目標URL。

--data=DATA 通過POST發送的數據字符串

--cookie=COOKIE HTTP Cookie頭

--cookie-urlencode URL 編碼生成的cookie注入

--drop-set-cookie 忽略響應的Set - Cookie頭信息

--user-agent=AGENT 指定 HTTP User - Agent頭

--random-agent 使用隨機選定的HTTP User - Agent頭

--referer=REFERER 指定 HTTP Referer頭

--headers=HEADERS 換行分開,加入其他的HTTP頭

--auth-type=ATYPE HTTP身份驗證類型(基本,摘要或NTLM)(Basic, Digest or NTLM)

--auth-cred=ACRED HTTP身份驗證憑據(用戶名:密碼)

--auth-cert=ACERT HTTP認證證書(key_file,cert_file)

--proxy=PROXY 使用HTTP代理連接到目標URL --proxy http://127.0.0.1:8888

--proxy-cred=PCRED HTTP代理身份驗證憑據(用戶名:密碼)

--ignore-proxy 忽略系統默認的HTTP代理

--delay=DELAY 在每個HTTP請求之間的延遲時間,單位為秒 --delay 0.5

--timeout=TIMEOUT 等待連接超時的時間(默認為30秒)

--retries=RETRIES 連接超時后重新連接的時間(默認3)

--scope=SCOPE 從所提供的代理日志中過濾器目標的正則表達式

--safe-url=SAFURL 在測試過程中經常訪問的url地址

--safe-freq=SAFREQ 兩次訪問之間測試請求,給出安全的URL

Optimization(優化):

這些選項可用于優化SqlMap的性能。

-o 開啟所有優化開關

--predict-output 預測常見的查詢輸出

--keep-alive 使用持久的HTTP(S)連接

--null-connection 從沒有實際的HTTP響應體中檢索頁面長度

--threads=THREADS 最大的HTTP(S)請求并發量(默認為1)

Injection(注入):

這些選項可以用來指定測試哪些參數, 提供自定義的注入payloads和可選篡改腳本。

-p TESTPARAMETER 可測試的參數(S)

--dbms=DBMS 強制后端的DBMS為此值 如:--dbms "Mysql"

--os=OS 強制后端的DBMS操作系統為這個值

--prefix=PREFIX 注入payload字符串前綴

--suffix=SUFFIX 注入payload字符串后綴

--tamper=TAMPER 使用給定的腳本(S)篡改注入數據

Detection(檢測):

這些選項可以用來指定在SQL盲注時如何解析和比較HTTP響應頁面的內容。

--level=LEVEL 執行測試的等級(1-5,默認為1)

--risk=RISK 執行測試的風險(0-3,默認為1)

--string=STRING 查詢時有效時在頁面匹配字符串

--regexp=REGEXP 查詢時有效時在頁面匹配正則表達式

--text-only 僅基于在文本內容比較網頁

Techniques(技巧):

這些選項可用于調整具體的SQL注入測試。

--technique=TECH SQL注入技術測試(默認BEUST)

--time-sec=TIMESEC DBMS響應的延遲時間(默認為5秒)

--union-cols=UCOLS 定列范圍用于測試UNION查詢注入

--union-char=UCHAR 用于暴力猜解列數的字符

Fingerprint(指紋):

-f, --fingerprint 執行檢查廣泛的DBMS版本指紋

Enumeration(枚舉):

這些選項可以用來列舉后端數據庫管理系統的信息、表中的結構和數據。此外,您還可以運行您自己

的SQL語句。

-b, --banner 檢索數據庫管理系統的標識

--current-user 檢索數據庫管理系統當前用戶

--current-db 檢索數據庫管理系統當前數據庫

--is-dba 檢測DBMS當前用戶是否DBA

--users 枚舉數據庫管理系統用戶

--passwords 枚舉數據庫管理系統用戶密碼哈希

--privileges 枚舉數據庫管理系統用戶的權限

--roles 枚舉數據庫管理系統用戶的角色

--dbs 枚舉數據庫管理系統數據庫

--tables 枚舉的DBMS數據庫中的表

--columns 枚舉DBMS數據庫表列

--dump 轉儲數據庫管理系統的數據庫中的表項

--dump-all 轉儲所有的DBMS數據庫表中的條目

--search 搜索列(S),表(S)和/或數據庫名稱(S)

-D DB 要進行枚舉的數據庫名

-T TBL 要進行枚舉的數據庫表

-C COL 要進行枚舉的數據庫列

-U USER 用來進行枚舉的數據庫用戶

--exclude-sysdbs 枚舉表時排除系統數據庫

--start=LIMITSTART 第一個查詢輸出進入檢索

--stop=LIMITSTOP 最后查詢的輸出進入檢索

--first=FIRSTCHAR 第一個查詢輸出字的字符檢索

--last=LASTCHAR 最后查詢的輸出字字符檢索

--sql-query=QUERY 要執行的SQL語句

--sql-shell 提示交互式SQL的shell

Brute force(蠻力):

這些選項可以被用來運行蠻力檢查。

--common-tables 檢查存在共同表

--common-columns 檢查存在共同列

User-defined function injection(用戶自定義函數注入):

這些選項可以用來創建用戶自定義函數。

--udf-inject 注入用戶自定義函數

--shared-lib=SHLIB 共享庫的本地路徑

File system access(訪問文件系統):

這些選項可以被用來訪問后端數據庫管理系統的底層文件系統。

--file-read=RFILE 從后端的數據庫管理系統文件系統讀取文件

--file-write=WFILE 編輯后端的數據庫管理系統文件系統上的本地文件

--file-dest=DFILE 后端的數據庫管理系統寫入文件的絕對路徑

Operating system access(操作系統訪問):

這些選項可以用于訪問后端數據庫管理系統的底層操作系統。

--os-cmd=OSCMD 執行操作系統命令

--os-shell 交互式的操作系統的shell

--os-pwn 獲取一個OOB shell,meterpreter或VNC

--os-smbrelay 一鍵獲取一個OOB shell,meterpreter或VNC

--os-bof 存儲過程緩沖區溢出利用

--priv-esc 數據庫進程用戶權限提升

--msf-path=MSFPATH Metasploit Framework本地的安裝路徑

--tmp-path=TMPPATH 遠程臨時文件目錄的絕對路徑

Windows注冊表訪問:

這些選項可以被用來訪問后端數據庫管理系統Windows注冊表。

--reg-read 讀一個Windows注冊表項值

--reg-add 寫一個Windows注冊表項值數據

--reg-del 刪除Windows注冊表鍵值

--reg-key=REGKEY Windows注冊表鍵

--reg-value=REGVAL Windows注冊表項值

--reg-data=REGDATA Windows注冊表鍵值數據

--reg-type=REGTYPE Windows注冊表項值類型

General(一般):

這些選項可以用來設置一些一般的工作參數。

-t TRAFFICFILE 記錄所有HTTP流量到一個文本文件中

-s SESSIONFILE 保存和恢復檢索會話文件的所有數據

--flush-session 刷新當前目標的會話文件

--fresh-queries 忽略在會話文件中存儲的查詢結果

--eta 顯示每個輸出的預計到達時間

--update 更新SqlMap

--save file保存選項到INI配置文件

--batch 從不詢問用戶輸入,使用所有默認配置。

Miscellaneous(雜項):

--beep 發現SQL注入時提醒

--check-payload IDS對注入payloads的檢測測試

--cleanup SqlMap具體的UDF和表清理DBMS

--forms 對目標URL的解析和測試形式

--gpage=GOOGLEPAGE 從指定的頁碼使用谷歌dork結果

--page-rank Google dork結果顯示網頁排名(PR)

--parse-errors 從響應頁面解析數據庫管理系統的錯誤消息

--replicate 復制轉儲的數據到一個sqlite3數據庫

--tor 使用默認的Tor(Vidalia/ Privoxy/ Polipo)代理地址

--wizard 給初級用戶的簡單向導界面

常見問題

1、我能將sqlmap與我正在開發的安全工具集成嗎?

對。sqlmap是根據GPLv2的條款發布的,這意味著任何派生作品都必須在不進一步限制通用公共許可證本身授予的權利的情況下分發。

2、我能將Sql映射嵌入專有軟件嗎?

如果您希望將SqLMAP技術嵌入到專有軟件中,我們出售替代許可證(聯系sales@sqlmap.org)

3、哪個篡改腳本用來繞過(WAF/IDS/IPS)保護?

如果你不能手動評估目標,不要使用篡改腳本。只有在滲透測試人員首先知道如何繞過保護的情況下(很可能是在請求/響應檢查數小時之后),才使用篡改腳本。盲目使用和組合許多篡改腳本而不理解是一個壞主意。